Access Management: Unterschied zwischen den Versionen

Andrea (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

Andrea (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| (5 dazwischenliegende Versionen derselben Benutzerin werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

<itpmch><title>Access Management | IT Process Wiki</title> | <itpmch><title>Access Management | IT Process Wiki</title> | ||

<meta name="keywords" content="itil access management, access management itil, access management" /> | <meta name="keywords" content="itil access management, access management itil, access management" /> | ||

<meta name="description" content=" | <meta name="description" content="Access Management bewilligt autorisierten Anwendern das Recht, einen Service zu nutzen und unterbindet gleichzeitig den Zugriff für unautorisierte Anwender. Dieser ITIL-Prozess führt im Wesentlichen Vorgaben aus, die im Information Security Management definiert worden sind." /> | ||

<meta property="og:url" content="https://wiki.de.it-processmaps.com/index.php/Access_Management" /> | <meta property="og:url" content="https://wiki.de.it-processmaps.com/index.php/Access_Management" /> | ||

<meta property="og:title" content="Access Management | IT Process Wiki" /> | <meta property="og:title" content="Access Management | IT Process Wiki" /> | ||

<meta property="og:description" content=" | <meta property="og:description" content="Access Management bewilligt autorisierten Anwendern das Recht, einen Service zu nutzen und unterbindet gleichzeitig den Zugriff für unautorisierte Anwender. Dieser ITIL-Prozess führt im Wesentlichen Vorgaben aus, die im Information Security Management definiert worden sind." /> | ||

<meta property="og:site_name" content="IT Process Wiki - das ITIL®-Wiki"> | <meta property="og:site_name" content="IT Process Wiki - das ITIL®-Wiki"> | ||

<meta property="og:type" content="article" /> | <meta property="og:type" content="article" /> | ||

| Zeile 11: | Zeile 11: | ||

<meta property="fb:admins" content="100002592864414" /> | <meta property="fb:admins" content="100002592864414" /> | ||

<meta property="og:image" content="https://wiki.de.it-processmaps.com/images/4/46/Itil-access-management.jpg" /> | <meta property="og:image" content="https://wiki.de.it-processmaps.com/images/4/46/Itil-access-management.jpg" /> | ||

<meta property="og:image:width" content=" | <meta property="og:image:width" content="1200" /> | ||

<meta property="og:image:height" content=" | <meta property="og:image:height" content="900" /> | ||

<link href="https://plus.google.com/103931183857349076198/posts" rel="publisher" /> | <link href="https://plus.google.com/103931183857349076198/posts" rel="publisher" /> | ||

</itpmch> | </itpmch> | ||

<imagemap> | <imagemap> | ||

Image:ITIL-Wiki-english-es.jpg|ES - EN - Access Management| | Image:ITIL-Wiki-english-es.jpg|right|ES - EN - Access Management|163px | ||

rect 0 | rect 76 0 114 36 [https://wiki.es.it-processmaps.com/index.php/ITIL_Gestion_del_Acceso esta página en español] | ||

rect | rect 115 0 163 36 [https://wiki.en.it-processmaps.com/index.php/Access_Management this Page in English] | ||

desc none | desc none | ||

</imagemap> | </imagemap> | ||

<br style="clear:both;"/> | <br style="clear:both;"/> | ||

'''<span id="Ziel">Ziel:</span>''' <html><span id="md-webpage-description" itemprop="description"><i>Access Management</i> bewilligt autorisierten Anwendern das Recht, einen Service zu nutzen und unterbindet gleichzeitig den Zugriff für unautorisierte Anwender. Dieser ITIL-Prozess führt im Wesentlichen Vorgaben aus, die im Information Security Management definiert worden sind. Access Management wird hin und wieder auch als Rights Management (Rechte-Management) oder als Identity Management (Identitäts-Management) bezeichnet.</span></p> | |||

'''<span id=" | |||

<p><b>Deutsche Bezeichnung</b>: Access Management</p> | <p><b>Deutsche Bezeichnung</b>: Access Management</p> | ||

<p><b>Teil von</b>: <a href="https://wiki.de.it-processmaps.com/index.php/ITIL_Service_Operation_-_Servicebetrieb" title="ITIL Service Operation - Servicebetrieb">Service Operation (Servicebetrieb)</a></html> | <p><b>Teil von</b>: <a href="https://wiki.de.it-processmaps.com/index.php/ITIL_Service_Operation_-_Servicebetrieb" title="ITIL Service Operation - Servicebetrieb">Service Operation (Servicebetrieb)</a></html> | ||

| Zeile 35: | Zeile 33: | ||

==Prozess-Beschreibung== | ==Prozess-Beschreibung== | ||

Access Management ist als neuer Prozess in ITIL V3 | [[Image:Itil-access-management.jpg|right|thumb|500px|alt=Access Management ITIL|link=https://wiki.de.it-processmaps.com/index.php/Datei:Itil-access-management.jpg|[https://wiki.de.it-processmaps.com/images/pdf/Prozessuebersicht_access_management_itilv3.pdf ITIL Access Management (.pdf)]]] | ||

Access Management ist als neuer Prozess in ITIL V3 hinzugekommen. Aspekte der Informations-Sicherheit waren ausschlaggebend für die Entscheidung, diese dedizierten Prozess einzubinden: Aus Gründen der Informations-Sicherheit ist es ganz besonders wichtig, dass nur autorisierten Anwendern die Nutzung eines IT Service bzw. eines Anwendungssystems gestattet werden darf. | |||

In ITIL 2011 unterstreicht eine neue Schnittstelle zwischen Access Management und Event Management, dass (einige) [[Event Management#Regeln Event-Kategorisierung Event-Korrelation|Regeln für Event-Kategorisierung und -Korrelation]] vom Access Management entworfen werden sollten - dies ist wichtig, um einen nicht authorisierten Zugriff auf Services aufzudecken. Das Übersichts-Diagramm zu [[Media:Itil-access-management.jpg|ITIL Access Management (.JPG)]] illustriert die wichtigsten Schnittstellen des Prozesses (siehe Abb. 1). | |||

[[ | Dafür, dass [[Access Management#Zugriffsrechte|Zugriffsrechte]] - falls erforderlich - zurückgenommen werden können, sorgt nun eine dedizierte Aktivität. Zudem wird klar darauf hingewiesen, dass in den Prozessen Request Fulfilment und Incident Management die Autorisierung des Anfragenden geprüft werden muss. | ||

In [[ITIL 4]] wird Access Management als [[ITIL_4#Allgemeine_Management-Praktiken|allgemeine Management-Praktik]] aufgeführt - als ein Teilbereich von "[[IT Security Management|Information Security Management]]". | |||

<p style="clear:both;"> </p> | |||

<p> </p> | |||

==Teil-Prozesse== | ==Teil-Prozesse== | ||

| Zeile 54: | Zeile 49: | ||

<p><span itemprop="name" content="Access Management Teil-Prozesse:"><strong class="selflink">ITIL Access Management</strong> umfasst die folgenden Teil-Prozesse:</span> | <p><span itemprop="name" content="Access Management Teil-Prozesse:"><strong class="selflink">ITIL Access Management</strong> umfasst die folgenden Teil-Prozesse:</span> | ||

</p> | </p> | ||

<p><b><span id="ITIL_Access_Management_Profile" itemprop="itemListElement">Verwalten von Anwender-Rollen und Berechtigungs-Profilen</span></b> | <p><b><span id="ITIL_Access_Management_Profile" itemprop="itemListElement">Verwalten von Anwender-Rollen und Berechtigungs-Profilen</span></b> | ||

</p> | </p> | ||

<ul><li itemprop="description">Prozessziel: Sicherstellen, dass der Katalog der <a href="/index.php/Access_Management#Benutzer-Rolle" title="Access Management">Benutzer-Rollen</a> und <a href="/index.php/Access_Management#User_Role_Access_Profile" title="Access Management">Berechtigungs-Profile</a> zur Palette der IT-Services und Anwendungssysteme passt, sowie Verhindern einer ungewollten Anhäufung von Zugriffs-Berechtigungen. | <ul><li itemprop="description">Prozessziel: Sicherstellen, dass der Katalog der <a href="/index.php/Access_Management#Benutzer-Rolle" title="Access Management">Benutzer-Rollen</a> und <a href="/index.php/Access_Management#User_Role_Access_Profile" title="Access Management">Berechtigungs-Profile</a> zur Palette der IT-Services und Anwendungssysteme passt, sowie Verhindern einer ungewollten Anhäufung von Zugriffs-Berechtigungen. | ||

</li></ul> | </li></ul> | ||

<p><b><span id="Access_Management_ITIL_Berechtigung" itemprop="itemListElement">Bearbeiten von Berechtigungs-Anträgen</span></b> | |||

</p> | </p> | ||

<ul><li itemprop="description">Prozessziel: Bearbeiten von Anfragen zum Hinzufügen, Ändern oder Löschen von <a href="/index.php/Access_Management#Zugriffsrechte" title="Access Management">Zugriffsrechten</a> und Sicherstellen, dass nur autorisierten Anwendern das Recht zur Nutzung eines Service gewährt wird. | <ul><li itemprop="description">Prozessziel: Bearbeiten von Anfragen zum Hinzufügen, Ändern oder Löschen von <a href="/index.php/Access_Management#Zugriffsrechte" title="Access Management">Zugriffsrechten</a> und Sicherstellen, dass nur autorisierten Anwendern das Recht zur Nutzung eines Service gewährt wird. | ||

</li></ul> | </li></ul> | ||

</div><!-- end of schema.org/ItemList --><p></html> | </div><!-- end of schema.org/ItemList --><p></html> | ||

==Definitionen== | ==Definitionen== | ||

| Zeile 73: | Zeile 65: | ||

<p><span itemprop="name">Die folgenden <a href="/index.php/ITIL-Glossar#ITIL-Glossar_A_bis_Z" title="ITIL-Glossar">ITIL-Begriffe und Acronyme</a> (<i>Informations-Objekte</i>) werden in Access Management zur Darstellung der Prozess-Outputs und -Inputs verwendet:</span> | <p><span itemprop="name">Die folgenden <a href="/index.php/ITIL-Glossar#ITIL-Glossar_A_bis_Z" title="ITIL-Glossar">ITIL-Begriffe und Acronyme</a> (<i>Informations-Objekte</i>) werden in Access Management zur Darstellung der Prozess-Outputs und -Inputs verwendet:</span> | ||

</p> | </p> | ||

<p><b><span id="Anforderungen_Benutzer-Rollen" itemprop="itemListElement">Anforderungen für Benutzer-Rollen</span></b> | <p><b><span id="Anforderungen_Benutzer-Rollen" itemprop="itemListElement">Anforderungen für Benutzer-Rollen</span></b> | ||

</p> | </p> | ||

<ul><li itemprop="description">Anforderungen aus Geschäftssicht an den Katalog oder die hierarchische Struktur aller Benutzer-Rollen (Benutzer-Typen). <a href="/index.php/Access_Management#Zugriffsrechte" title="Access Management">Zugriffsrechte</a> basieren auf den Benutzer-Rollen, die einem Anwender zugewiesen sind. | <ul><li itemprop="description">Anforderungen aus Geschäftssicht an den Katalog oder die hierarchische Struktur aller Benutzer-Rollen (Benutzer-Typen). <a href="/index.php/Access_Management#Zugriffsrechte" title="Access Management">Zugriffsrechte</a> basieren auf den Benutzer-Rollen, die einem Anwender zugewiesen sind. | ||

</li></ul> | </li></ul> | ||

<p><b><span id="Antrag_zur_Benutzer-Einrichtung" itemprop="itemListElement">Antrag zur Benutzer-Einrichtung</span></b> | |||

</p> | </p> | ||

<ul><li itemprop="description">Ein Antrag zur Einrichtung, Änderung oder Löschung eines Benutzers, identifiziert durch eine Benutzer-ID. | <ul><li itemprop="description">Ein Antrag zur Einrichtung, Änderung oder Löschung eines Benutzers, identifiziert durch eine Benutzer-ID. | ||

</li></ul> | </li></ul> | ||

<p><b><span id="Benutzer-Berechtigungs-Antrag" itemprop="itemListElement">Benutzer-Berechtigungs-Antrag</span></b> | |||

</p> | </p> | ||

<ul><li itemprop="description">Ein Antrag auf Einrichtung, Änderung oder Löschung von Rechten zum Zugriff auf bestimmte Services oder Systeme. | <ul><li itemprop="description">Ein Antrag auf Einrichtung, Änderung oder Löschung von Rechten zum Zugriff auf bestimmte Services oder Systeme. | ||

</li></ul> | </li></ul> | ||

<p><b><span id="Benutzer-Rolle" itemprop="itemListElement">Benutzer-Rolle</span></b> | |||

</p> | </p> | ||

<ul><li itemprop="description">Eine Rolle aus einem Katalog oder einer hierarchischen Struktur aller Benutzer-Rollen (Benutzer-Typen). <a href="/index.php/Access_Management#Zugriffsrechte" title="Access Management">Zugriffsrechte</a> basieren auf den Benutzer-Rollen, die einem Anwender zugewiesen sind. | <ul><li itemprop="description">Eine Rolle aus einem Katalog oder einer hierarchischen Struktur aller Benutzer-Rollen (Benutzer-Typen). <a href="/index.php/Access_Management#Zugriffsrechte" title="Access Management">Zugriffsrechte</a> basieren auf den Benutzer-Rollen, die einem Anwender zugewiesen sind. | ||

</li></ul> | </li></ul> | ||

<p><b><span id="User_Identity_Record" itemprop="itemListElement">User Identity Record</span></b> | |||

</p> | </p> | ||

<ul><li itemprop="description">Ein Datensatz mit allen Informationen, die einen Anwender bzw. eine Person identifizieren. Er wird zur Vergabe von Berechtigungen an diesen Anwender oder diese Person verwendet. | <ul><li itemprop="description">Ein Datensatz mit allen Informationen, die einen Anwender bzw. eine Person identifizieren. Er wird zur Vergabe von Berechtigungen an diesen Anwender oder diese Person verwendet. | ||

</li></ul> | </li></ul> | ||

<p><b><span id="User_Role_Access_Profile" itemprop="itemListElement">User Role Access Profile (Berechtigungsprofil)</span></b> | |||

</p> | </p> | ||

<ul><li itemprop="description">Ein Datensatz, in dem definiert ist, auf welche Weise und in welchem Umfang Anwender Zugriff auf Services, Daten oder andere Assets haben. Berechtigungsprofile tragen zum Schutz von Vertraulichkeit, Integrität und Verfügbarkeit von Informationen und anderen Assets bei, indem sie die Nutzung bestimmter Anwendungssysteme freigeben und festlegen, auf welche Daten Computeranwender lesend bzw. schreibend zugreifen können. | <ul><li itemprop="description">Ein Datensatz, in dem definiert ist, auf welche Weise und in welchem Umfang Anwender Zugriff auf Services, Daten oder andere Assets haben. Berechtigungsprofile tragen zum Schutz von Vertraulichkeit, Integrität und Verfügbarkeit von Informationen und anderen Assets bei, indem sie die Nutzung bestimmter Anwendungssysteme freigeben und festlegen, auf welche Daten Computeranwender lesend bzw. schreibend zugreifen können. | ||

</li></ul> | </li></ul> | ||

<p><b><span id="Zugriffsrechte" itemprop="itemListElement">Zugriffsrechte</span></b> | |||

</p> | </p> | ||

<ul><li itemprop="description">Ein Datensatz, der festlegt, auf welche Services ein Benutzer zugreifen kann. Diese Festlegung wird erreicht, indem einem Benutzer (identifiziert durch seine Benutzer-ID) eine oder mehrere <a href="/index.php/Access_Management#Benutzer-Rolle" title="Access Management">Benutzer-Rollen</a> zugewiesen werden. | <ul><li itemprop="description">Ein Datensatz, der festlegt, auf welche Services ein Benutzer zugreifen kann. Diese Festlegung wird erreicht, indem einem Benutzer (identifiziert durch seine Benutzer-ID) eine oder mehrere <a href="/index.php/Access_Management#Benutzer-Rolle" title="Access Management">Benutzer-Rollen</a> zugewiesen werden. | ||

</li></ul> | </li></ul> | ||

</div><!-- end of schema.org/ItemList --><p></html> | </div><!-- end of schema.org/ItemList --><p></html> | ||

==Rollen | Verantwortlichkeiten== | ==Rollen | Verantwortlichkeiten== | ||

'''<span id="Access Manager">Access Manager - Prozess-Verantwortlicher</span>''' | '''<span id="Access Manager">Access Manager - Prozess-Verantwortlicher</span>''' | ||

*Der Access Manager bewilligt autorisierten Anwendern das Recht, einen Service zu nutzen und unterbindet gleichzeitig den Zugriff für unautorisierte Anwender. Er führt im Wesentlichen Vorgaben aus, die im Information Security Management definiert worden sind. | *Der Access Manager bewilligt autorisierten Anwendern das Recht, einen Service zu nutzen und unterbindet gleichzeitig den Zugriff für unautorisierte Anwender. Er führt im Wesentlichen Vorgaben aus, die im [[IT Security Management|Information Security Management]] definiert worden sind. | ||

'''<span id="1st Level Support">1st Level Support</span>''' | |||

* Der Bearbeiter im 1st Level Support sorgt bei eingehenden Störungsmeldungen für die Registrierung und Einordnung und unternimmt einen unmittelbaren Lösungsversuch zur schnellstmöglichen Wiederherstellung des definierten Betriebszustands eines Service. Ist dies nicht möglich, leitet er die Störung an spezielle Bearbeitergruppen im [[Rollen in ITIL#2nd Level Support|2nd Level Support]] weiter. Der 1st Level Support bearbeitet auch [[Request_Fulfilment#ITIL_Service_Request|Service-Requests]] und informiert die User regelmäßig über den Bearbeitungsstand der Incidents. | |||

<p> </p> | <p> </p> | ||

{| | {| class="wikitable" style="background: white;" | ||

|- | |- | ||

|style=" | |+ style="background:#013b5e; color:#ffffff; font-size: 120%" colspan="3"| '''<span id="RACI-Matrix-Access-Management">Verantwortlichkeits-Matrix: ITIL Access Management</span>''' | ||

|- | |- | ||

!style="background:#ffffee; width: | ! style="background:#ffffee; width: 70%; text-align:center"" | ITIL-Rolle / Teil-Prozess | ||

! style="background:# | ! style="background:#eeeeee" | [[Access Management#Access Manager|Access Manager]] | ||

! style="background:#eeeeee" | [[Access Management#1st Level Support|1st Level Support]] | |||

|- | |- | ||

|style="text-align:left;" |[[#ITIL Access Management Profile|Verwalten von Anwender-Rollen und Berechtigungs-Profilen]] | |style="text-align:left;" |[[#ITIL Access Management Profile|Verwalten von Anwender-Rollen und Berechtigungs-Profilen]] | ||

| A[[Access Management#Accountable|<small>[1]</small>]]R[[Access Management#Responsible|<small>[2]</small>]] | | A[[Access Management#Accountable|<small>[1]</small>]]R[[Access Management#Responsible|<small>[2]</small>]] | ||

| | |||

|- | |- | ||

|style="text-align:left;" |[[#Access Management ITIL Berechtigung|Bearbeiten von Berechtigungs-Anträgen]] | |style="text-align:left;" |[[#Access Management ITIL Berechtigung|Bearbeiten von Berechtigungs-Anträgen]] | ||

| | | A | ||

|R[[Access Management#Verantwortung-delegiert|<small>[3]</small>]] | |||

|- | |- | ||

|} | |} | ||

'''Erläuterungen''' | '''Erläuterungen''' | ||

| Zeile 141: | Zeile 128: | ||

<span id="Responsible">[2] ''R: Responsible'' i.S.d. RACI-Modells: Verantwortlich für die Ausführung bestimmter Aufgaben in Access Management.</span> | <span id="Responsible">[2] ''R: Responsible'' i.S.d. RACI-Modells: Verantwortlich für die Ausführung bestimmter Aufgaben in Access Management.</span> | ||

< | <span id="Verantwortung-delegiert">[3] Gemäß ITIL ist es durchaus üblich, das Gewähren von Zugriffsrechten für einfache Services an das Service Desk / 1st Level Support zu delegieren.</span> | ||

== Prozess-Implementierung: Anmerkung == | == Prozess-Implementierung: Anmerkung == | ||

| Zeile 148: | Zeile 135: | ||

Klar definierte Schnittstellen zwischen den Kundenprozessen und Access Management sind unabdingbar, um hohe Sicherheitsstandards zu erreichen. Typischerweise werden die Verantwortungen beider Seiten in einer spezifischen Informationssicherheits-Richtlinie geregelt: Dort wird z.B. festgelegt, dass der Personalbereich das Access Management umgehend informiert, wenn Mitarbeiter ins Unternehmen eintreten oder es verlassen. | Klar definierte Schnittstellen zwischen den Kundenprozessen und Access Management sind unabdingbar, um hohe Sicherheitsstandards zu erreichen. Typischerweise werden die Verantwortungen beider Seiten in einer spezifischen Informationssicherheits-Richtlinie geregelt: Dort wird z.B. festgelegt, dass der Personalbereich das Access Management umgehend informiert, wenn Mitarbeiter ins Unternehmen eintreten oder es verlassen. | ||

==Anmerkungen== | ==Anmerkungen== | ||

<html>Von:  Stefan Kempter <a rel="author" href="https:// | <html>Von:  Stefan Kempter <a rel="author" href="https://www.linkedin.com/in/stefankempter"><img style="margin:0px 0px 0px 0px;" src="/images/bookmarking/linkedin.png" width="16" height="16" title="Von: Stefan Kempter | Profil auf LinkedIn" alt="Autor: Stefan Kempter, IT Process Maps GbR" /></a>, IT Process Maps.</p> | ||

<p> </p> | <p> </p> | ||

<p><small> | <p><small> | ||

<span itemscope="itemscope | <span itemprop="breadcrumb" itemscope itemtype="http://schema.org/BreadcrumbList"> | ||

<a href="https://wiki.de.it-processmaps.com/index.php/Access_Management# | <span itemprop="itemListElement" itemscope itemtype="http://schema.org/ListItem"> | ||

</span> | <a itemprop="item" href="https://wiki.de.it-processmaps.com/index.php/Access_Management#Ziel"> | ||

<span | <span itemprop="name">Ziel</span></a> | ||

<a href="https://wiki.de.it-processmaps.com/index.php/Access_Management#Prozess-Beschreibung | <meta itemprop="position" content="1"></span> › | ||

</span> | <span itemprop="itemListElement" itemscope itemtype="http://schema.org/ListItem"> | ||

<span | <a itemprop="item" href="https://wiki.de.it-processmaps.com/index.php/Access_Management#Prozess-Beschreibung"> | ||

<a href="https://wiki.de.it-processmaps.com/index.php/Access_Management#Teil-Prozesse | <span itemprop="name">Prozess-Beschreibung</span></a> | ||

</span> | <meta itemprop="position" content="2"></span> › | ||

<span | <span itemprop="itemListElement" itemscope itemtype="http://schema.org/ListItem"> | ||

<a href="https://wiki.de.it-processmaps.com/index.php/Access_Management#Definitionen | <a itemprop="item" href="https://wiki.de.it-processmaps.com/index.php/Access_Management#Teil-Prozesse"> | ||

<span itemprop="name">Teil-Prozesse</span></a> | |||

<meta itemprop="position" content="3"></span> › | |||

<span itemprop="itemListElement" itemscope itemtype="http://schema.org/ListItem"> | |||

<a itemprop="item" href="https://wiki.de.it-processmaps.com/index.php/Access_Management#Definitionen"> | |||

<span itemprop="name">Definitionen</span></a> | |||

<meta itemprop="position" content="4" /></span> | |||

</span> | </span> | ||

</small></p> | </small></p> | ||

| Zeile 182: | Zeile 173: | ||

<link itemprop="isPartOf" href="https://wiki.de.it-processmaps.com/index.php/ITIL_Service_Operation_-_Servicebetrieb" /> | <link itemprop="isPartOf" href="https://wiki.de.it-processmaps.com/index.php/ITIL_Service_Operation_-_Servicebetrieb" /> | ||

<link itemprop="primaryImageOfPage" href="https://wiki.de.it-processmaps.com/images/4/46/Itil-access-management.jpg" /> | <link itemprop="primaryImageOfPage" href="https://wiki.de.it-processmaps.com/images/4/46/Itil-access-management.jpg" /> | ||

<link itemprop="author" href="https:// | <span id="https://wiki.de.it-processmaps.com/images/4/46/Itil-access-management.jpg" itemprop="image" itemscope itemtype="https://schema.org/ImageObject"> | ||

<meta itemprop="caption" content="ITIL Access Management"> | |||

<meta itemprop="contentUrl" content="https://wiki.de.it-processmaps.com/images/4/46/Itil-access-management.jpg" /> | |||

<meta itemprop="width" content="1200" /> | |||

<meta itemprop="height" content="900" /> | |||

<meta itemprop="representativeOfPage" content="true"/> | |||

<meta itemprop="dateCreated" content="2011-09-19" /> | |||

<meta itemprop="dateModified" content="2020-06-20" /> | |||

<span itemprop="thumbnail" itemscope itemtype="https://schema.org/ImageObject"> | |||

<meta itemprop="url" content="https://wiki.de.it-processmaps.com/images/thumb/4/46/Itil-access-management.jpg/800px-Itil-access-management.jpg" /> | |||

<meta itemprop="width" content="800" /> | |||

<meta itemprop="height" content="600" /> | |||

</span> | |||

<meta itemprop="keywords" content="Access Management" /> | |||

<meta itemprop="keywords" content="ITIL Access Management" /> | |||

</span> | |||

<link itemprop="author" href="https://www.linkedin.com/in/stefankempter" /> | |||

<meta itemprop="author" content="Stefan Kempter" /> | <meta itemprop="author" content="Stefan Kempter" /> | ||

<meta itemprop="creator copyrightHolder publisher" content="IT Process Maps" /> | <meta itemprop="creator copyrightHolder publisher" content="IT Process Maps" /> | ||

| Zeile 188: | Zeile 195: | ||

<!-- Diese Seite liegt in folgenden Kategorien: --> | <!-- Diese Seite liegt in folgenden Kategorien: --> | ||

[[Kategorie:ITIL V3]][[Kategorie:ITIL | [[Kategorie:ITIL 4]][[Kategorie:ITIL 2011]][[Kategorie:ITIL V3]][[Kategorie:ITIL-Practice]][[Kategorie:ITIL-Prozess]][[Kategorie:Service Operation]][[Kategorie:Access Management|!]] | ||

<!-- keine Inhalte nach diesem Kommentar! --> | <!-- keine Inhalte nach diesem Kommentar! --> | ||

Aktuelle Version vom 30. Dezember 2023, 18:17 Uhr

Ziel: Access Management bewilligt autorisierten Anwendern das Recht, einen Service zu nutzen und unterbindet gleichzeitig den Zugriff für unautorisierte Anwender. Dieser ITIL-Prozess führt im Wesentlichen Vorgaben aus, die im Information Security Management definiert worden sind. Access Management wird hin und wieder auch als Rights Management (Rechte-Management) oder als Identity Management (Identitäts-Management) bezeichnet.

Deutsche Bezeichnung: Access Management

Teil von: Service Operation (Servicebetrieb)

Prozess-Verantwortlicher: Access Manager

Prozess-Beschreibung

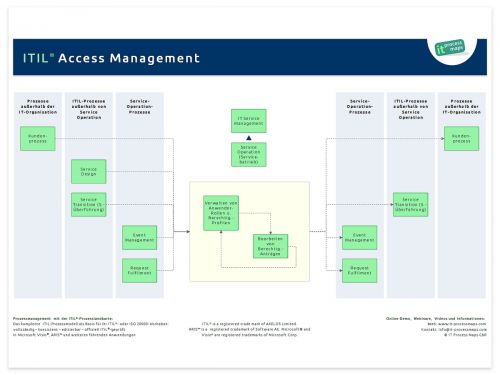

Access Management ist als neuer Prozess in ITIL V3 hinzugekommen. Aspekte der Informations-Sicherheit waren ausschlaggebend für die Entscheidung, diese dedizierten Prozess einzubinden: Aus Gründen der Informations-Sicherheit ist es ganz besonders wichtig, dass nur autorisierten Anwendern die Nutzung eines IT Service bzw. eines Anwendungssystems gestattet werden darf.

In ITIL 2011 unterstreicht eine neue Schnittstelle zwischen Access Management und Event Management, dass (einige) Regeln für Event-Kategorisierung und -Korrelation vom Access Management entworfen werden sollten - dies ist wichtig, um einen nicht authorisierten Zugriff auf Services aufzudecken. Das Übersichts-Diagramm zu ITIL Access Management (.JPG) illustriert die wichtigsten Schnittstellen des Prozesses (siehe Abb. 1).

Dafür, dass Zugriffsrechte - falls erforderlich - zurückgenommen werden können, sorgt nun eine dedizierte Aktivität. Zudem wird klar darauf hingewiesen, dass in den Prozessen Request Fulfilment und Incident Management die Autorisierung des Anfragenden geprüft werden muss.

In ITIL 4 wird Access Management als allgemeine Management-Praktik aufgeführt - als ein Teilbereich von "Information Security Management".

Teil-Prozesse

ITIL Access Management umfasst die folgenden Teil-Prozesse:

Verwalten von Anwender-Rollen und Berechtigungs-Profilen

- Prozessziel: Sicherstellen, dass der Katalog der Benutzer-Rollen und Berechtigungs-Profile zur Palette der IT-Services und Anwendungssysteme passt, sowie Verhindern einer ungewollten Anhäufung von Zugriffs-Berechtigungen.

Bearbeiten von Berechtigungs-Anträgen

- Prozessziel: Bearbeiten von Anfragen zum Hinzufügen, Ändern oder Löschen von Zugriffsrechten und Sicherstellen, dass nur autorisierten Anwendern das Recht zur Nutzung eines Service gewährt wird.

Definitionen

Die folgenden ITIL-Begriffe und Acronyme (Informations-Objekte) werden in Access Management zur Darstellung der Prozess-Outputs und -Inputs verwendet:

Anforderungen für Benutzer-Rollen

- Anforderungen aus Geschäftssicht an den Katalog oder die hierarchische Struktur aller Benutzer-Rollen (Benutzer-Typen). Zugriffsrechte basieren auf den Benutzer-Rollen, die einem Anwender zugewiesen sind.

Antrag zur Benutzer-Einrichtung

- Ein Antrag zur Einrichtung, Änderung oder Löschung eines Benutzers, identifiziert durch eine Benutzer-ID.

Benutzer-Berechtigungs-Antrag

- Ein Antrag auf Einrichtung, Änderung oder Löschung von Rechten zum Zugriff auf bestimmte Services oder Systeme.

Benutzer-Rolle

- Eine Rolle aus einem Katalog oder einer hierarchischen Struktur aller Benutzer-Rollen (Benutzer-Typen). Zugriffsrechte basieren auf den Benutzer-Rollen, die einem Anwender zugewiesen sind.

User Identity Record

- Ein Datensatz mit allen Informationen, die einen Anwender bzw. eine Person identifizieren. Er wird zur Vergabe von Berechtigungen an diesen Anwender oder diese Person verwendet.

User Role Access Profile (Berechtigungsprofil)

- Ein Datensatz, in dem definiert ist, auf welche Weise und in welchem Umfang Anwender Zugriff auf Services, Daten oder andere Assets haben. Berechtigungsprofile tragen zum Schutz von Vertraulichkeit, Integrität und Verfügbarkeit von Informationen und anderen Assets bei, indem sie die Nutzung bestimmter Anwendungssysteme freigeben und festlegen, auf welche Daten Computeranwender lesend bzw. schreibend zugreifen können.

Zugriffsrechte

- Ein Datensatz, der festlegt, auf welche Services ein Benutzer zugreifen kann. Diese Festlegung wird erreicht, indem einem Benutzer (identifiziert durch seine Benutzer-ID) eine oder mehrere Benutzer-Rollen zugewiesen werden.

Rollen | Verantwortlichkeiten

Access Manager - Prozess-Verantwortlicher

- Der Access Manager bewilligt autorisierten Anwendern das Recht, einen Service zu nutzen und unterbindet gleichzeitig den Zugriff für unautorisierte Anwender. Er führt im Wesentlichen Vorgaben aus, die im Information Security Management definiert worden sind.

1st Level Support

- Der Bearbeiter im 1st Level Support sorgt bei eingehenden Störungsmeldungen für die Registrierung und Einordnung und unternimmt einen unmittelbaren Lösungsversuch zur schnellstmöglichen Wiederherstellung des definierten Betriebszustands eines Service. Ist dies nicht möglich, leitet er die Störung an spezielle Bearbeitergruppen im 2nd Level Support weiter. Der 1st Level Support bearbeitet auch Service-Requests und informiert die User regelmäßig über den Bearbeitungsstand der Incidents.

| ITIL-Rolle / Teil-Prozess | Access Manager | 1st Level Support |

|---|---|---|

| Verwalten von Anwender-Rollen und Berechtigungs-Profilen | A[1]R[2] | |

| Bearbeiten von Berechtigungs-Anträgen | A | R[3] |

Erläuterungen

[1] A: Accountable i.S.d. RACI-Modells: Verantwortlich dafür, dass ITIL Access Management als Gesamt-Prozess korrekt und vollständig ausgeführt wird.

[2] R: Responsible i.S.d. RACI-Modells: Verantwortlich für die Ausführung bestimmter Aufgaben in Access Management.

[3] Gemäß ITIL ist es durchaus üblich, das Gewähren von Zugriffsrechten für einfache Services an das Service Desk / 1st Level Support zu delegieren.

Prozess-Implementierung: Anmerkung

Für die Implementierung von Access Management gibt es eine Reihe von unterschiedlichen Ansätzen. Die ausgewählte Methodik kann, je nach Größe des Unternehmens, sehr komplex werden. ITIL kann deshalb in diesem Bereich keine detaillierten Beschreibungen aller Aspekte des Access Managements liefern.

Klar definierte Schnittstellen zwischen den Kundenprozessen und Access Management sind unabdingbar, um hohe Sicherheitsstandards zu erreichen. Typischerweise werden die Verantwortungen beider Seiten in einer spezifischen Informationssicherheits-Richtlinie geregelt: Dort wird z.B. festgelegt, dass der Personalbereich das Access Management umgehend informiert, wenn Mitarbeiter ins Unternehmen eintreten oder es verlassen.

Anmerkungen

Von: Stefan Kempter ![]() , IT Process Maps.

, IT Process Maps.

Ziel › Prozess-Beschreibung › Teil-Prozesse › Definitionen