IT Security Management: Unterschied zwischen den Versionen

Andrea (Diskussion | Beiträge) KKeine Bearbeitungszusammenfassung |

Andrea (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

<seo metakeywords="itil security management, | <seo metakeywords="itil security management, information security management, prozess security management" metadescription="ITIL Security Management: Prozess-Definition, Teil-Prozesse. Zusatzinformationen zu Information Security Management: Rollen, Checklisten, KPIs..." /> | ||

<imagemap> | <imagemap> | ||

Image:ITIL-Wiki-english-es.jpg|ES - EN - | Image:ITIL-Wiki-english-es.jpg|ES - EN - Information Security Management|100px | ||

rect 0 0 50 30 [https://wiki.es.it-processmaps.com/index.php/ITIL_Gestion_de_la_Seguridad_de_TI esta página en español] | rect 0 0 50 30 [https://wiki.es.it-processmaps.com/index.php/ITIL_Gestion_de_la_Seguridad_de_TI esta página en español] | ||

rect 50 0 100 30 [https://wiki.en.it-processmaps.com/index.php/IT_Security_Management this Page in English] | rect 50 0 100 30 [https://wiki.en.it-processmaps.com/index.php/IT_Security_Management this Page in English] | ||

| Zeile 8: | Zeile 8: | ||

<br style="clear:both;"/> | <br style="clear:both;"/> | ||

== | == Information Security Management nach ITIL: Überblick == | ||

'''Prozessziel:''' Sicherstellen, dass alle Güter, Informationen, Daten und IT-Services eines Unternehmens jederzeit hinsichtlich ihrer Vertraulichkeit, Integrität und Verfügbarkeit geschützt sind. | '''Prozessziel:''' Sicherstellen, dass alle Güter, Informationen, Daten und IT-Services eines Unternehmens jederzeit hinsichtlich ihrer Vertraulichkeit, Integrität und Verfügbarkeit geschützt sind. Information Security Management ist normalerweise in ein unternehmensweites Security Management eingebunden, das einen breiteren Wirkungsbereich als der IT-Service-Provider hat. | ||

'''Englische Bezeichnung''': | '''Englische Bezeichnung''': Information Security Management | ||

'''Teil von''': [[ITIL V3 Service Design|Service Design]] | '''Teil von''': [[ITIL V3 Service Design|Service Design]] | ||

'''Prozess-Verantwortlicher''': [[IT Security Management#ITIL-Rollen | '''Prozess-Verantwortlicher''': [[IT Security Management#ITIL-Rollen|Information Security Manager]] | ||

== | == Information Security Management: Prozess-Beschreibung == | ||

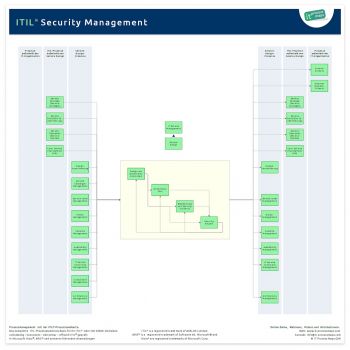

[[Image: | [[Image:Itil-security-management.jpg|left|thumb|350px|alt=Information Security Management ITIL|[https://wiki.de.it-processmaps.com/images/pdf/Prozessuebersicht_it_security_management_itilv3.pdf ITIL Security Management]]] | ||

Innerhalb von ITIL V2 wurde | Innerhalb von ITIL V2 wurde Security Management noch in einer eigenen Publikation behandelt. ITIL V3 ordnet Information Security Management im Service-Design-Prozess ein, wodurch eine bessere Integration in den Service-Lifecycle erreicht wird. Der Prozess wurde darüber hinaus an neue Erkenntnisse und Anforderungen im Bereich der IT-Sicherheit angepasst. | ||

[[IT Security Management| | [[IT Security Management|Information Security Management nach ITIL V3]] umfasst die folgenden Teilprozesse: | ||

<br style="clear:both;"/> | <br style="clear:both;"/> | ||

| Zeile 37: | Zeile 37: | ||

;Bearbeitung von Security Incidents | ;Bearbeitung von Security Incidents | ||

:Prozessziel: Aufdecken und Abwehren von Angriffen und Verletzungen der | :Prozessziel: Aufdecken und Abwehren von Angriffen und Verletzungen der Informationssicherheit, sowie Minimierung des Schadens im Falle erfolgter Sicherheits-Verletzungen. | ||

;Security Review | ;Security Review | ||

:Prozessziel: Überprüfen, ob die Sicherheitsmaßnahmen und –Prozeduren immer noch im Einklang stehen mit den Risikoeinschätzungen aus Unternehmenssicht; Überprüfen, ob die entsprechenden Maßnahmen und Prozeduren regelmäßig auf dem aktuellen Stand gehalten und getestet werden. | :Prozessziel: Überprüfen, ob die Sicherheitsmaßnahmen und –Prozeduren immer noch im Einklang stehen mit den Risikoeinschätzungen aus Unternehmenssicht; Überprüfen, ob die entsprechenden Maßnahmen und Prozeduren regelmäßig auf dem aktuellen Stand gehalten und getestet werden. | ||

=== ITIL-Begriffe zum Information Security Management === | |||

= | ;<span id="Sicherheitsbericht">Informations-Sicherheitsbericht</span> | ||

:Der Informations-Sicherheitsbericht wird in regelmäßigen Abständen erstellt. Er liefert anderen Service-Management-Prozessen sowie dem IT-Management Information über den Stand der Informationssicherheit. | |||

Die | ;<span id="Informations-Sicherheits-Richtlinie">Informations-Sicherheits-Richtlinie</span> | ||

:Die übergeordnete Informations-Sicherheits-Richtlinie skizziert den gewählten Ansatz zur Gewährleistung der Sicherheit von IT-Services und -Systemen. Sie wird in der Regel ergänzt durch spezifische [[IT Security Management#Sicherheitsrichtlinie|unterstützende Richtlinien]], z.B. für den Umgang mit E-Mails oder den Fernzugriff auf bestimmte Systeme. | |||

:Die Informations-Sicherheits-Richtlinie enthält eine Aufstellung der sicherheitsrelevanten Risiken sowie der bereits bestehenden oder geplanten Security Controls (Sicherheitskontrollen), mit denen solchen Risiken begegnet werden kann. | |||

;<span id="Security-Advisories">Security Advisories</span> | |||

:Eine Liste bekannter Sicherheitslücken, die z.B. aus Inputs von externen Produktlieferanten erstellt wird. Die Liste enthält Anweisungen zum Schließen der Sicherheitslücken und für den Umgang mit bereits eingetretenen Sicherheitsverletzungen. | |||

;<span id="Security-Alert">Security Alert (Sicherheitsalarm)</span> | |||

:Ein Security Alert wird typischerweise vom Information Security Management herausgegeben, wenn Bedrohungen der Informationssicherheit absehbar oder bereits eingetreten sind. Sicherheitswarnungen werden mit dem Ziel veröffentlicht, Anwender und IT-Mitarbeiter in die Lage zu versetzen, Angriffe auf die Informationssicherheit zu erkennen und sich mit geeigneten Maßnahmen zu schützen. | |||

;<span id="SMIS">Security Management Information System (SMIS)</span> | |||

:Das Security Management Information System (SMIS) ist der zentrale Speicherort für alle relevanten Daten des Information-Security-Management-Prozesses. | |||

;<span id="Testplan-Verfügbarkeit-Kontinuität-Sicherheit">Testplan für Verfügbarkeit/ Kontinuität/ Sicherheit</span> | |||

:Ein Zeitplan für die regelmäßig durchzuführenden Tests der Verfügbarkeits-, Kontinuitäts- und Sicherheitsmechanismen, der gemeinsam vom Availability Management, IT Service Continuity Management und Information Security Management gepflegt wird. | |||

= | ;<span id="Testprotokoll">Testprotokoll</span> | ||

:Ein Protokoll über Vorbereitung, Ablauf und Evaluierung eines Tests, erstellt zum Beispiel im Rahmen der verschiedenen Tests, die vom Availability, IT Service Continuity oder Information Security Management durchgeführt werden. | |||

;<span id=" | ;<span id="Sicherheitsrichtlinie">Unterstützende Informations-Sicherheitsrichtlinie</span> | ||

: | :Unterstützende Informations-Sicherheitsrichtlinien sind spezielle Richtlinien, die die übergeordnete Informationssicherheits-Richtlinie ergänzen. Sie stellen bindende Regeln für die Nutzung von Systemen und Daten sowie für die Nutzung und Erbringung von Services und Systemen zur Gewährleistung einer ausreichenden Informationssicherheit auf. | ||

== Zusatzinformationen zum Information Security Management == | |||

==== ITIL-Kennzahlen (KPIs) ==== | |||

* [[ITIL-Kennzahlen Service Design#ITIL-Kennzahlen Information Security Management|Kennzahlen zum Information Security Management]] | |||

==== ITIL-Rollen ==== | |||

; | ;Information Security Manager - Prozess-Verantwortlicher | ||

: | :Der Information Security Manager ist verantwortlich dafür, dass alle Güter, Informationen, Daten und IT-Services eines Unternehmens jederzeit hinsichtlich ihrer Vertraulichkeit, Integrität und Verfügbarkeit geschützt sind. Er ist normalerweise eingebunden in ein unternehmensweites Security Management, das einen breiteren Wirkungsbereich als der Service-Provider hat; dieses umfasst u.a. auch einen den Sicherheitsaspekten genügenden Umgang mit Schriftstücken und Telefonaten innerhalb des Gesamtunternehmens sowie die Zugangskontrolle zu Betriebseinrichtungen. | ||

== | == Downloads == | ||

==== ITIL | ==== Übersicht ITIL Security Management ==== | ||

{| | |||

| valign="top" | | |||

Die folgenden Links verweisen auf das Übersichts-Diagramm zu ITIL Security Management mit einer Darstellung der wichtigsten Schnittstellen des ITIL-Prozesses. | |||

= | * [[Media:Itil-security-management.jpg|Information Security Management (.JPG)]] | ||

* [https://wiki.de.it-processmaps.com/images/pdf/Prozessuebersicht_it_security_management_itilv3.pdf Information Security Management (.PDF)]'' | |||

| valign="top" | | |||

[[Image:Prozess_it_security_management_itilv3_thumb.jpg|thumb|150px|left|none|alt=ITIL Security Management|Information Security Management im Überblick]] | |||

|- | |||

|} | |||

<!-- Diese Seite liegt in folgenden Kategorien: --> | <!-- Diese Seite liegt in folgenden Kategorien: --> | ||

[[Kategorie:ITIL V3]][[Kategorie:ITIL-Prozess]][[Kategorie:Service Design]][[Kategorie: | [[Kategorie:ITIL V3]][[Kategorie:ITIL-Prozess]][[Kategorie:Service Design]][[Kategorie:Information Security Management|!]] | ||

<!-- keine Inhalte nach diesem Kommentar! --> | <!-- keine Inhalte nach diesem Kommentar! --> | ||

Version vom 28. August 2011, 21:05 Uhr

<seo metakeywords="itil security management, information security management, prozess security management" metadescription="ITIL Security Management: Prozess-Definition, Teil-Prozesse. Zusatzinformationen zu Information Security Management: Rollen, Checklisten, KPIs..." />

Information Security Management nach ITIL: Überblick

Prozessziel: Sicherstellen, dass alle Güter, Informationen, Daten und IT-Services eines Unternehmens jederzeit hinsichtlich ihrer Vertraulichkeit, Integrität und Verfügbarkeit geschützt sind. Information Security Management ist normalerweise in ein unternehmensweites Security Management eingebunden, das einen breiteren Wirkungsbereich als der IT-Service-Provider hat.

Englische Bezeichnung: Information Security Management

Teil von: Service Design

Prozess-Verantwortlicher: Information Security Manager

Information Security Management: Prozess-Beschreibung

Innerhalb von ITIL V2 wurde Security Management noch in einer eigenen Publikation behandelt. ITIL V3 ordnet Information Security Management im Service-Design-Prozess ein, wodurch eine bessere Integration in den Service-Lifecycle erreicht wird. Der Prozess wurde darüber hinaus an neue Erkenntnisse und Anforderungen im Bereich der IT-Sicherheit angepasst.

Information Security Management nach ITIL V3 umfasst die folgenden Teilprozesse:

Teil-Prozesse

- Design von Sicherheitskontrollen

- Prozessziel: Angemessene technische und organisatorische Maßnahmen designen, mit denen sichergestellt werden kann, dass alle Assets, Informationen, Daten und IT-Services eines Unternehmens jederzeit hinsichtlich ihrer Vertraulichkeit, Integrität und Verfügbarkeit geschützt sind.

- Sicherheits-Test

- Prozessziel: Dafür Sorge tragen, dass alle Sicherheits-Mechanismen regelmäßigen Tests unterzogen werden.

- Bearbeitung von Security Incidents

- Prozessziel: Aufdecken und Abwehren von Angriffen und Verletzungen der Informationssicherheit, sowie Minimierung des Schadens im Falle erfolgter Sicherheits-Verletzungen.

- Security Review

- Prozessziel: Überprüfen, ob die Sicherheitsmaßnahmen und –Prozeduren immer noch im Einklang stehen mit den Risikoeinschätzungen aus Unternehmenssicht; Überprüfen, ob die entsprechenden Maßnahmen und Prozeduren regelmäßig auf dem aktuellen Stand gehalten und getestet werden.

ITIL-Begriffe zum Information Security Management

- Informations-Sicherheitsbericht

- Der Informations-Sicherheitsbericht wird in regelmäßigen Abständen erstellt. Er liefert anderen Service-Management-Prozessen sowie dem IT-Management Information über den Stand der Informationssicherheit.

- Informations-Sicherheits-Richtlinie

- Die übergeordnete Informations-Sicherheits-Richtlinie skizziert den gewählten Ansatz zur Gewährleistung der Sicherheit von IT-Services und -Systemen. Sie wird in der Regel ergänzt durch spezifische unterstützende Richtlinien, z.B. für den Umgang mit E-Mails oder den Fernzugriff auf bestimmte Systeme.

- Die Informations-Sicherheits-Richtlinie enthält eine Aufstellung der sicherheitsrelevanten Risiken sowie der bereits bestehenden oder geplanten Security Controls (Sicherheitskontrollen), mit denen solchen Risiken begegnet werden kann.

- Security Advisories

- Eine Liste bekannter Sicherheitslücken, die z.B. aus Inputs von externen Produktlieferanten erstellt wird. Die Liste enthält Anweisungen zum Schließen der Sicherheitslücken und für den Umgang mit bereits eingetretenen Sicherheitsverletzungen.

- Security Alert (Sicherheitsalarm)

- Ein Security Alert wird typischerweise vom Information Security Management herausgegeben, wenn Bedrohungen der Informationssicherheit absehbar oder bereits eingetreten sind. Sicherheitswarnungen werden mit dem Ziel veröffentlicht, Anwender und IT-Mitarbeiter in die Lage zu versetzen, Angriffe auf die Informationssicherheit zu erkennen und sich mit geeigneten Maßnahmen zu schützen.

- Security Management Information System (SMIS)

- Das Security Management Information System (SMIS) ist der zentrale Speicherort für alle relevanten Daten des Information-Security-Management-Prozesses.

- Testplan für Verfügbarkeit/ Kontinuität/ Sicherheit

- Ein Zeitplan für die regelmäßig durchzuführenden Tests der Verfügbarkeits-, Kontinuitäts- und Sicherheitsmechanismen, der gemeinsam vom Availability Management, IT Service Continuity Management und Information Security Management gepflegt wird.

- Testprotokoll

- Ein Protokoll über Vorbereitung, Ablauf und Evaluierung eines Tests, erstellt zum Beispiel im Rahmen der verschiedenen Tests, die vom Availability, IT Service Continuity oder Information Security Management durchgeführt werden.

- Unterstützende Informations-Sicherheitsrichtlinie

- Unterstützende Informations-Sicherheitsrichtlinien sind spezielle Richtlinien, die die übergeordnete Informationssicherheits-Richtlinie ergänzen. Sie stellen bindende Regeln für die Nutzung von Systemen und Daten sowie für die Nutzung und Erbringung von Services und Systemen zur Gewährleistung einer ausreichenden Informationssicherheit auf.

Zusatzinformationen zum Information Security Management

ITIL-Kennzahlen (KPIs)

ITIL-Rollen

- Information Security Manager - Prozess-Verantwortlicher

- Der Information Security Manager ist verantwortlich dafür, dass alle Güter, Informationen, Daten und IT-Services eines Unternehmens jederzeit hinsichtlich ihrer Vertraulichkeit, Integrität und Verfügbarkeit geschützt sind. Er ist normalerweise eingebunden in ein unternehmensweites Security Management, das einen breiteren Wirkungsbereich als der Service-Provider hat; dieses umfasst u.a. auch einen den Sicherheitsaspekten genügenden Umgang mit Schriftstücken und Telefonaten innerhalb des Gesamtunternehmens sowie die Zugangskontrolle zu Betriebseinrichtungen.